Аутентификация пользователей

После установки и настройки Traffic Inspector, пользователь сможет обращаться в Интернет только после успешной аутентификации на шлюзе.

По типу клиентской программы, используемой для аутентификации, можно выделить следующие типы аутентификации, поддерживаеммые в Traffic Inspector:

- без программы, при сетевой активности по IP-адресу / MAC-адресу

- через агент TI по логину / паролю

- через web-агент TI по логину / паролю

- через браузер при обращении на прокси по логину / паролю

- через браузер при попадании на веб-портал по логину / паролю

Также, Traffic Inspector поддерживает SSO-аутентификацию и аутентификацию пользователей терминального сервера.

Примечание

Аутентификация по логину / паролю может предполагать использование учетной записи Traffic Inspector или учетной записи Windows.

Аутентификация через агент TI

Агент Traffic Inspector - небольшое приложение, устанавливаемое на компьютере конечного пользователя.

Если в вашей сети развернут шлюз Traffic Inspector, и LAN-адаптеру шлюза присвоен адрес 192.168.137.1, то скачать агент можно на Web-портале по адресу: http://192.168.137.1:8081/Download/TrafInspAg.exe

Использование Агента TI является полностью опциональным. Агент TI призван упростить аутентификацию по логину / паролю и некоторые другие аспекты работы пользователя:

- Аутентификация пользователя

- Отображения баланса

- Смены пароля пользователем

- Переключения режимов фильтрации и кэширования пользователем

- Получения сообщений от администратора сети

- Конфигурирования Internet Explorer и других браузеров для использования прокси Traffic Inspector

- Быстрый доступ к Web-порталу

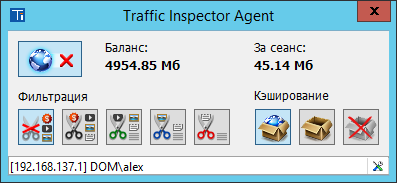

После запуска агента, иконка приложения отображается в области уведомлений.

Для конфигурации агента, щелкните на кнопку в нижнем правом углу интерфейса агента.

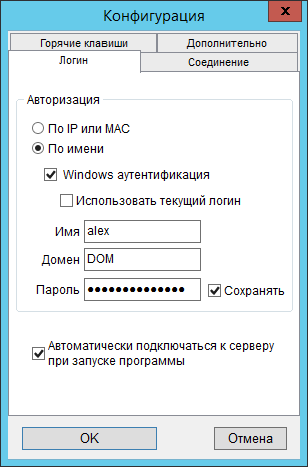

Настроим агент для аутентификации по логину / паролю учетной записи Windows. Для этого укажите нстройки аналогичные тем, что указаны на скриншоте.

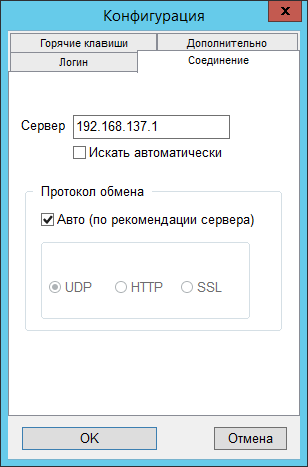

На вкладке Соединение в настройках агенте, укажите IP-адрес, присвоенный LAN-адаптеру шлюза Traffic Inspector (например, 192.168.137.1).

При использовании клиентского агента можно выбрать протокол обмена: UDP, HTTP или SSL.

UDP: обмен пакетами идет со шлюзом по протоколу UDP на порт назначения 999 шлюза

HTTP: обмен пакетами идет со шлюзом по протоколу TCP на порт назначения 8081 шлюза

SSL: обмен пакетами идет со шлюзом по протоколу TCP на порт назначения 8443 шлюза

Примечание

Протоколы UDP и SSL обеспечивают конфиденциальную передачу данных между клиентом и шлюзом. При использовании аутентификации по логину / паролю, эти данные передаются в открытую, если используется Basic-аутентификация, и в виде NTLM-хеша, если используется Windows-аутентификация.

Аутентификация через Web-агент

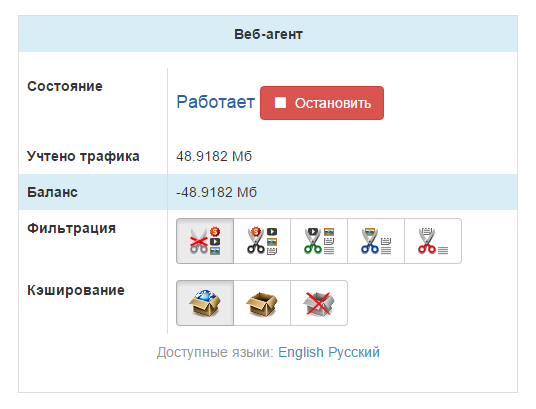

Веб-агент Traffic Inspector - веб-приложение, отображаемое в веб-браузере на компьютере конечного пользователя.

Если в вашей сети развернут шлюз Traffic Inspector и LAN-адаптеру шлюза присвоен адрес 192.168.137.1, то запустить Web-агент можно, обратившись по адресу http://192.168.137.1:8081/portal/.

В разделе Web-агент нажмите на кнопку Запустить Web-агент.

Web-агент выполняет следующие функции:

- Аутентификация пользователя

- Отображения баланса

- Переключения режимов фильтрации и кэширования пользователем

Примечание

Web-агент подойдет для аутентификации с устройств, использующих MacOS, GNU/Linux, Android.

Аутентификация через браузер на прокси

Для того, чтобы могла состоятся аутентификации на прокси, нужно осуществить настройку конечного компьютера пользователя.

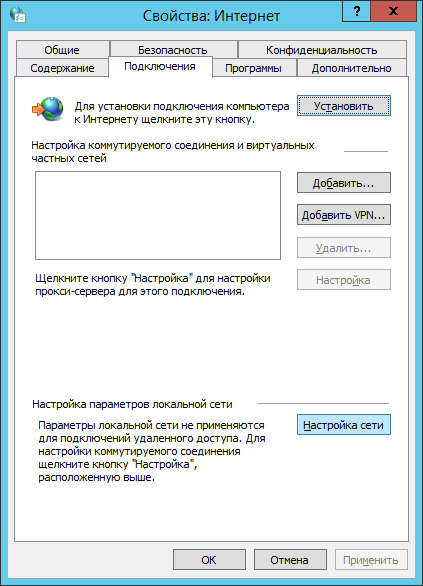

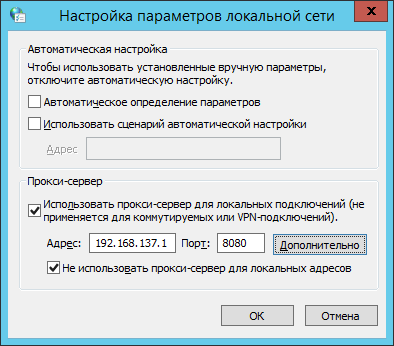

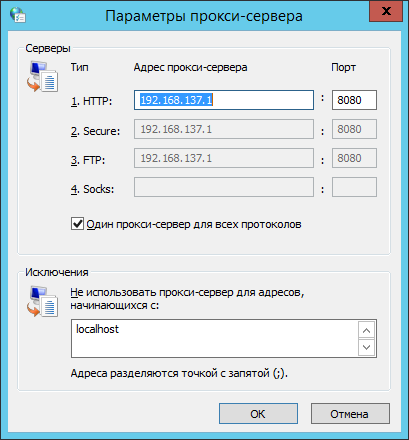

Откройте Панель управления\Сеть и интернет\Свойства обозревателя, вкладка Соединения, кнопка Настройки LAN.

Во фрейме Прокси сервер укажите IP-адрес и порт прокси. В примере, указан IP-адрес 192.168.137.1. Адрес, используемый в Вашей сети, может отличаться.

Примечание

Прокси-сервер Traffic Inspector использует порт 8080 для проксирования HTTP, HTTPS и FTP-подключений.

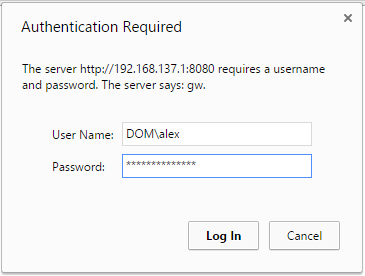

При обращении неаутентифицированного пользователя в Интернет, ему будет предложено пройти аутентификацию на прокси.

Аутентификация через браузер на веб-портале

Аутентификация через браузер на веб-портале работает сразу после установки и не требует отдельной настройки.

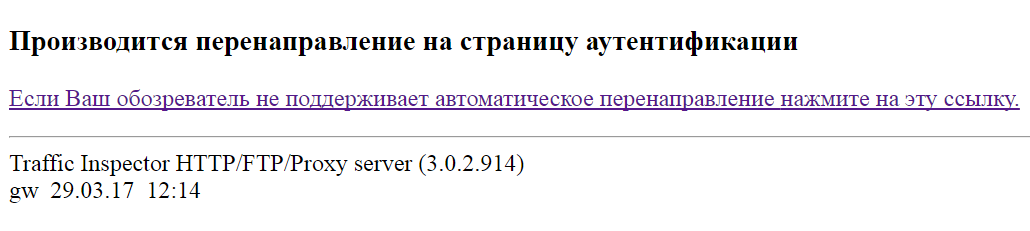

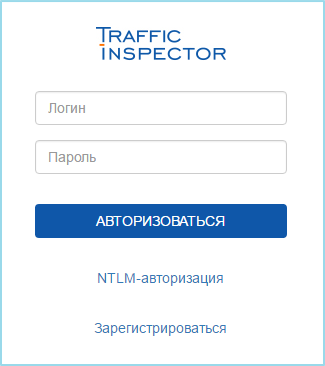

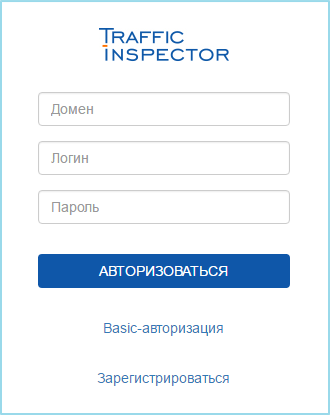

Когда неаутентифицированный пользователь обратится в Интернет, он будет перенаправлен на веб-портал Traffic Inspector.

Веб-портал предложит аутентифицироваться с использованием учетной записи Traffic Inspector.

Если нужно аутентифицироваться с использованием учетной записи Windows, щелкните на ссылку NTLM-авторизация. Перед пользователем появится окно для аутентификации с помощью учетной записи Windows.

Single Sign On аутентификация

Single Sign On аутентификация избавляет доменного пользователя от повторных запросов на прохождение аутентификации. Пользователь вводит доменный логин / пароль всего один раз - при логоне в операционную систему. При обращении в Интернет, аутентификация на прокси Traffic Inspector происходит прозрачно и автоматически.

Примечание

Single Sign On аутентификация требует осуществления базовых настроек для работы с доменом Active Directory.

Также, в Свойствах обозревателя или в браузере на машине пользователя должно быть настроено использование прокси Traffic Inspector (см. раздел Аутентификация через браузер на прокси).

Аутентификация пользователей, работающих с терминального сервера

Работа терминальных пользователей может быть настроена двумя способами:

- Все терминальные пользователи представлены как один пользователь Traffic Inspector

- Каждый терминальный пользователь имеет собственную учетную запись в Traffic Inspector

Все терминальные пользователи представлены как один пользователь Traffic Inspector

Создайте учетную запись пользователя с аутентификацией по IP-адресу. В качестве IP-адреса укажите адрес терминального сервера.

Достоинства

- Терминальные пользователи смогут работать через Routing/NAT и веб-прокси

Недостатки

- Весь трафик с терминальной машины (трафик самой машины + трафик всех терминальных пользователей) будет записываться на одного «коллективного» пользователя.

- Терминальные пользователи не могут использовать агент TI.

Каждый терминальный пользователь имеет собственную учетную запись в Traffic Inspector

В Traffic Inspector используется принцип сквозной авторизации: если с какого-то IP-адреса клиент прошел процедуру аутентификации, то в дальнейшем весь трафик с этого IP-адреса классифицируется как принадлежащий данному клиенту. Недопустима авторизация нескольких клиентов с одного IP-адреса, так как в такой случае нарушается принцип сквозной авторизации. В некоторых ситуациях, может потребоваться возможность разрешить множественную аутентифкацию с одного IP-адреса (например, при работе нескольких пользователей с сервера терминалов).

Для полноценной поддержки терминальных пользователей в Traffic Inspector должны быть осуществлены дополнительные настройки.

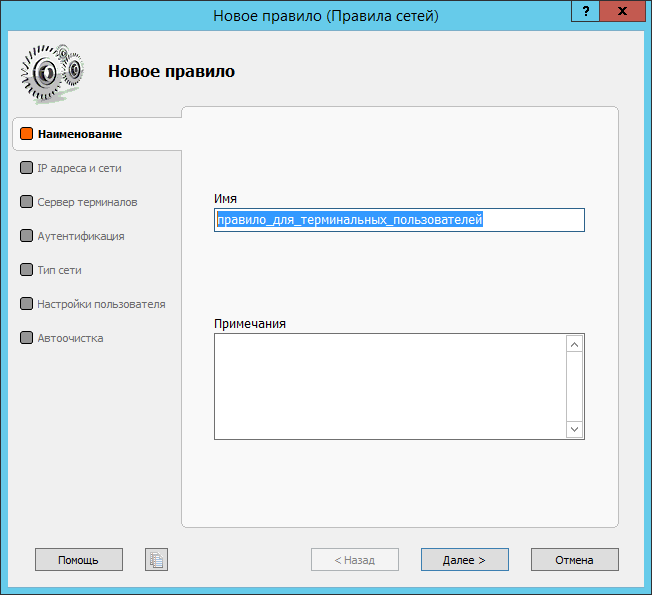

Пройдите в раздел [Корень консоли\Traffic Inspector []\Правила\Правила сетей], и выберите Создать новое правило.

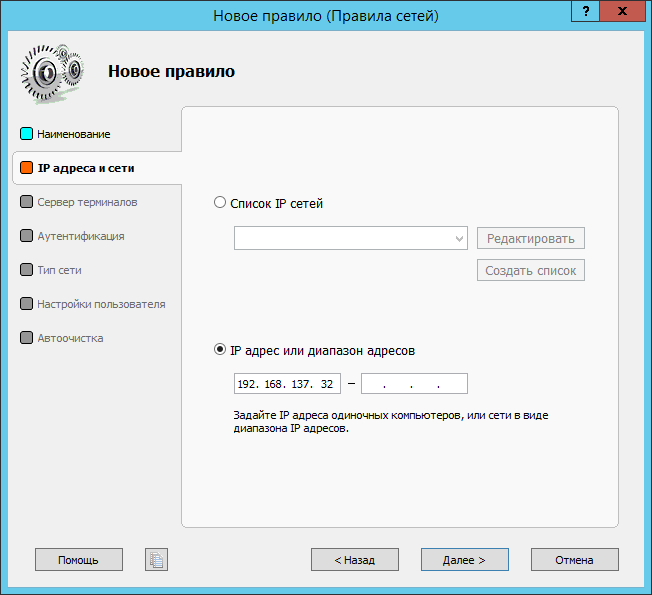

На вкладке IP адреса и сети укажите IP-адрес терминального сервера. В нашем примере используется адрес 192.168.137.17. В Вашем случае, IP-адрес может быть другим.

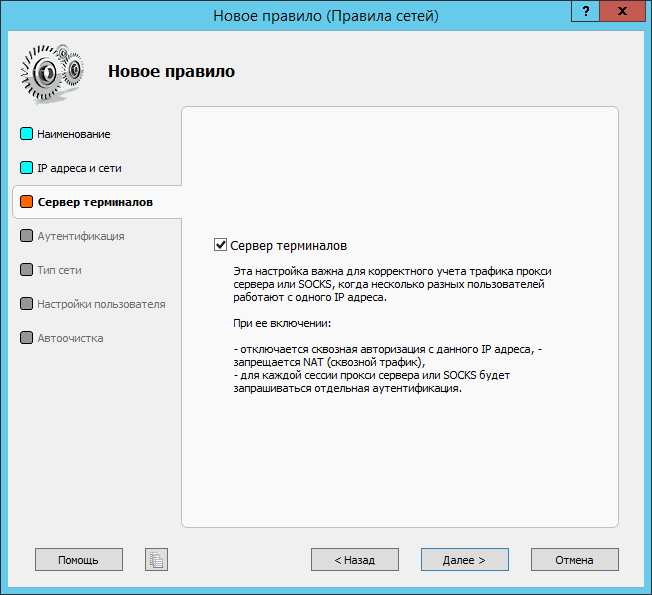

На вкладке Сервер терминалов установите флаг Сервер терминалов.

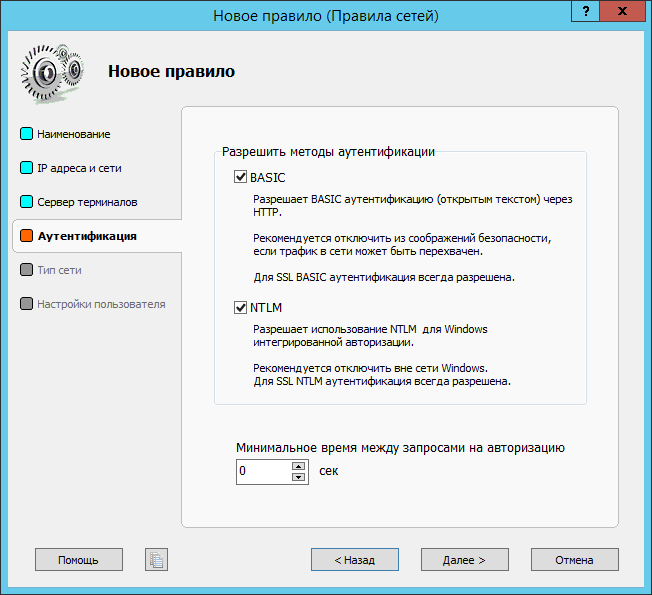

На вкладке Аутентификация укажите настройки аутентификации в соответствии со скриншотом.

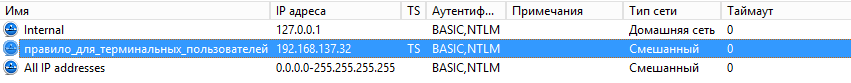

Убедитесь, что в разделе Правила сетей, созданное правило правило_для_терминальных_пользователей находится выше правила All IP addresses.

Достоинства

- Каждый пользователь имеет собственную учетную запись в Traffic Inspector, благодаря чему становится возможным раздельный учет трафика.

- Терминальные пользователи могут использовать агент TI.

Недостатки

- Возможна работа только через HTTP-прокси и SOCKS-прокси с обязательной аутентификацией каждой HTTP-сессии и SOCKS-сессии.

- Терминальные пользователи не могут работать через Routing/NAT.

- Для терминальных пользователей недоступно шейпирование.