Публикация сервисов внутренней сети для доступа из Интернета (пробос портов)

При настройке Traffic Inspector, на компьютере включается NAT - механизм, который обеспечивает «раздачу Интернета» на пользователей внутренней сети.

Одновременно, осложняется доступ из Интернета к компьютерам, расположенным за шлюзом Traffic Inspector во внутренней сети.

Настройку доступа к серверам часто называют «пробросом портов» или «публикацией внутренних сервисов для доступа из Интернет».

Продемонстрируем, как проброс портов настраивается в Traffic Inspector. Сервер во внутренней сети, на который будет осуществляться проброс, далее будем называть «целевой сервер». Мы будем публиковать веб-службу, выполняемую на целевом сервере. Веб-служба использует стандартный порт TCP/80.

Схема нашей демонстрационной сети следующая:

Предварительная настройка

Существует ряд действий, которые полезно выполнить перед тем, как переходить к непосредственной публикации службы:

- Убедитесь, что у целевого сервера прописаны адекватные настройки TCP/IP (IP-адрес, маска, шлюз, DNS-серверы).

- Выключите на целевом сервере сетевой экран Windows или создайте правило сетевого экрана Windows, которое позволит подключаться на порт TCP/80.

- C целевого сервера, протестируйте достижимость шлюза Traffic Inspector:

Используйте команду:

ping IP_АДРЕС_LAN_АДАПТЕРА_TI -t

- Со шлюза Traffic Inspector, протестируйте достижимость целевого сервера:

Используйте команду:

ping IP_АДРЕС_ЦЕЛЕВОГО_СЕРВЕРА -t

- Осуществите тестовое подключение к веб-серверу, выполняющемуся на целевом сервере, с любой машины во внутренней сети, например, со шлюза Traffic Inspector.

- На шлюзе Traffic Inspector, временно выключите службу Traffic Inspector

Снимите флажок Блокировать внешнюю сеть при остановке службы в разделе [Корень консоли\Traffic Inspector []\Контекствное меню\Свойства\Сетевой драйвер] и затем выключите службу через оснастку services.msc. При такой настройке Traffic Inspector временно не будет учавствовать в обработке трафика.

С целевого сервера, выполните пинг на любой ресурс в Интернете.

ping 8.8.8.8 -t

ping ya.ru

Данными действиями мы проверяем, что механизм маршрутизации / NAT на шлюзе Traffic Inspector настроен и работает.

Если пинги не проходят, Вам нужно вернуться к разделам Подготовка операционной системы перед установкой Traffic Inspector и Работа с мастером настройки (Конфигуратор).

Если пинги проходят, то маршрутизация / NAT на шлюзе Traffic Inspector работают как надо. В таком случае, вновь включите службу Traffic Inspector через оснастку services.msc.

Настройка проброса

Чтобы работал проброс, должны быть выполнены три основных тербования:

- Для целевого сервера создана учетную запись с аутентификацией по IP-адресу.

- Создано правило для проброса в настройках ICS или RRAS (в зависимости от того, какая из этих служб обеспечивает фунционал NAT).

- Создано разрешающее правило во внешнем сетевом экране программы Traffic Inspector.

Данные действия могут быть выполнены вручную или с помощью Мастера публикации служб.

Ручная настройка проброса

- Создайте правило для проброса в настройках ICS или RRAS (в зависимости от того, какая из этих служб обеспечивает фунционал NAT) на шлюзе Traffic Inspector.

Проброс в ICS настраивается в свойствах сетевого подключения WAN (подключения, по которому «приходит Интернет»), вкладка Доступ, кнопка Настройки.

Проброс в RRAS настраивается в оснастке rrasmgmt.msc в разделе дерева Преобразование сетевых адресов (NAT) в свойствах сетевого подключения WAN на вкладке Службы и порты.

В правиле проброса нужно указать IP-адрес целевого сервера (как он есть в локальной сети), и входящий и исходящий порт. Чаще всего, указывается одинаковый входящий и исходящий порт.

Примечание

Нужно запомнить «входящий порт», так как именно этот порт нужно будет разрешить во внешнем сетевом экране Traffic Inspector и именно на него нужно будет подключаться со стороны Интернета после настройки проброса.

Примечание

На самом шлюзе Traffic Inspector никто не должен занимать («слушать») порт, выбранный вами как «внешний / публичный / входящий» в правиле проброса.

- Убедитесь, что целевой сервер авторизован в Traffic Inspector

Если для целевого сервера уже заведена учетная запись, то убедитесь, что целевой сервер авторизован в Traffic Inspector. Соответствующая информация отображается в Мониторе Работы, который доступен в [Корень консолиTraffic Inspector [LOCAL]Учет трафикаМонитор работы].

При необходимости, создайте учетную запись для целевого сервера с авторизацией по IP-адресу.

- Создайте разрещающее правило во внешнем сетевом экране Traffic Inspector.

Правила внешнего сетевого экрана создаются в [Корень консоли\Traffic Inspector []\Правила\Правила внешнего сетевого экрана].

Создание правила во внешнем сетевом экране осуществляется в разделе Настройка сетевого экрана Traffic Inspector.

Во внешнем сетевом экране Traffic Inspector необходимо открыт порт, который был указан как «внешний / публичный / входящий» в правиле проброса.

Настройка проброса с помощью Мастера публикации служб

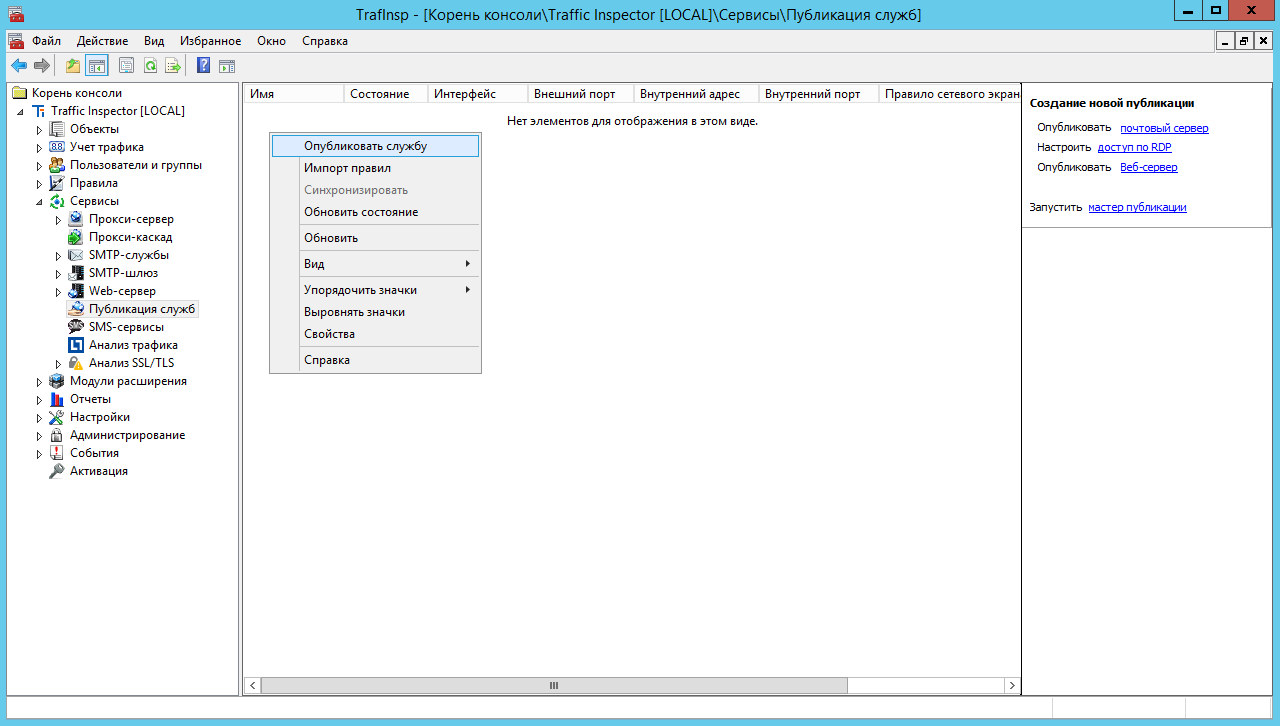

- В Traffic Inspector имеется встроенный мастер, который упрощает проброс портов. Мастер доступен в разделе [Корень консоли\Traffic Inspector []\Сервисы\Публикация служб].

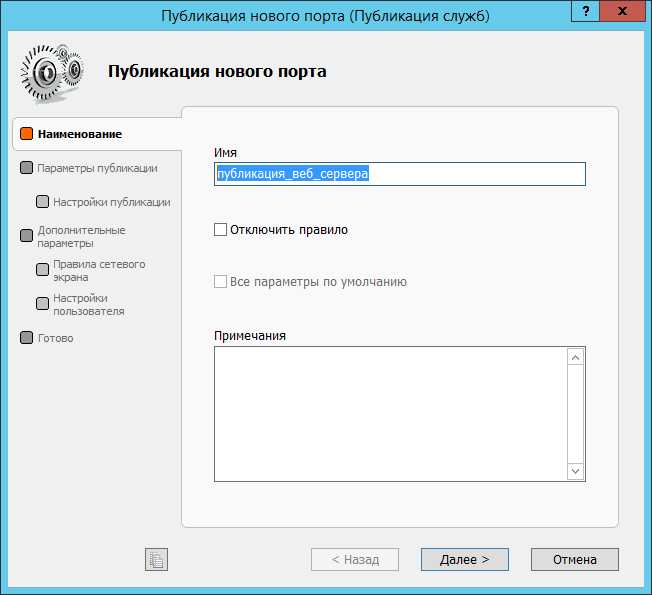

- На вкладке Наименование задайте название правила публикации.

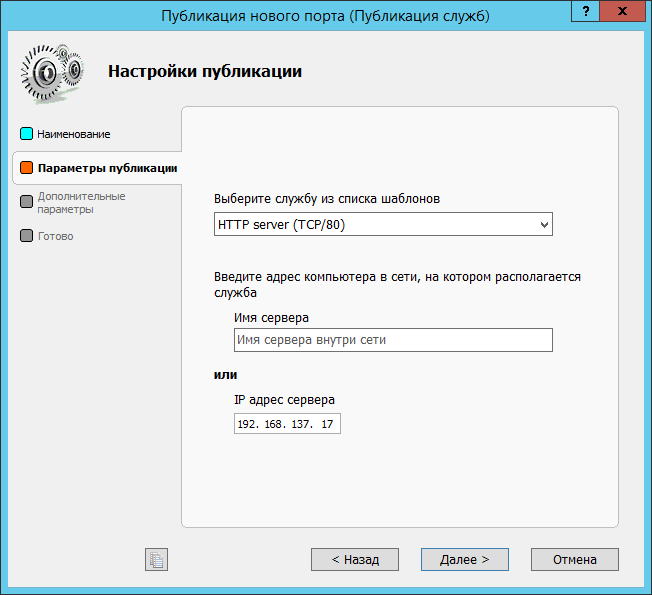

- На вкладке Параметры публикации задайте параметры публикации.

Укажите IP-адрес целевого сервера во внутренней сети. В нашем примере - это 192.168.137.17.

В выпадающем списке, выберете шаблон HTTP Server (TCP/80).

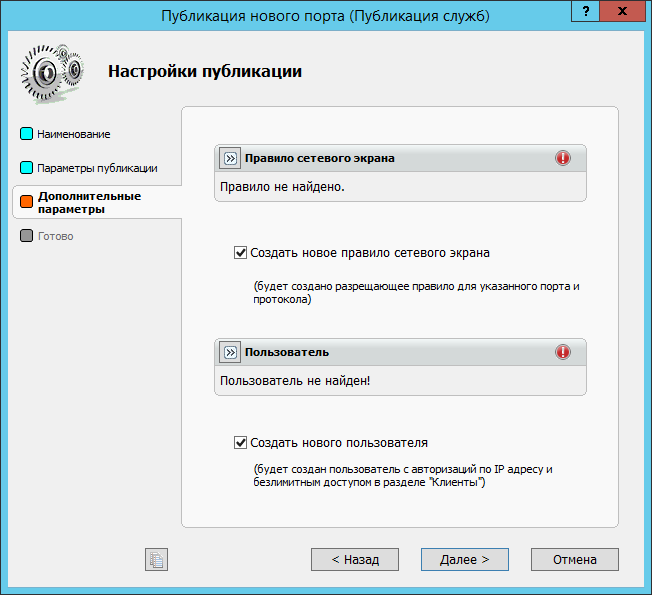

- На вкладке Дополнительные параметры задайте дополнительные параметры.

Мастер автоматически создаст новую учетную запись с аутентификацией по IP-адресу для целевого сервера, если установлен флаг Создать новое правило сетевого экрана.

Мастер автоматически создаст новую учетную запись с аутентификацией по IP-адресу для целевого сервера, если установлен флаг Создать нового пользователя.

Тестирование опубликованной службы

Осуществляя подключение со стороны Интернета. Напомним, что в настройках клиентской программы вы будете указывать IP-адрес WAN-интерфейса шлюза, как если бы вы хотели подключиться к самому шлюзу. В процессе проброса, адрес назначения будет переписан на адрес целевого сервера. В качестве порта нужна указывать порт, настроенный как “входящий / публичный порт” в правиле проброса. В процессе проброса, порт назначения будет переписан на порт, который задан как “исходящий порт” в правиле проброса. Серверное ПО на целевом сервере должно ожидать подключения на порт, который задан как “исходящий порт” в правиле проброса.